de meeste gebruikers van computers weten wat een virus is, maar niet allemaal kunnen herkennen een of weet wat te doen als hun computer is geïnfecteerd. Deze gids zal u vertellen wat u moet weten over virussen en wat te doen als je denkt dat je er ee

versie 2.0 zal binnenkort. U kunt zien op de laatste stap wat ik in petto hebben voor dit instructable, wees geduldig als ik via het allemaal stofdicht en het rollen proces te krijgen.In dit Instructable zal ik tonen u een paar tips om uw computer ee

Hellou iedereen. In hedendaagse tutorial m gonna onderwijzen u over "Het beveiligen van Laptops en/of Android telefoons tegen diefstal kostenloos?".Track gestolen apparaten liveZie foto van de dief elke 10 minutenIp adres krijgen en echte kaart

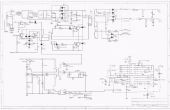

Dit is een ander LABORATORIUMVOEDING die ik heb van oude computer voeding gemaakt. Het is dubbele pole, verstelbare 2.4v-27.5V, tussen beide Polen er is 55V. Het is gemakkelijk om dit te maken, moet u alle uitvoer componenten desolder, laat alles ron

Uw Computer beschermen van spionage vrouw, man, Hackers en slecht - een grappig filmpje hier hoe te beschermen van de computer door te doen het scannen van poorten voor open poorten, spyware, Trojaan, worm en keyloggers die schade aan de pc toebrenge

deze gids, zal ik persoonlijk garanderen zal maken uw computer beter, sneller en stabieler is met de activiteiten van deze programma's.Disclaimer *** door het lezen van mijn gids die u akkoord gaat met mijn voorwaarden die als volgt... ieder misbruik

versie 2.0! Ik heb de volledige gids via Microsoft Word de spellingcontrole, en ging door de hele Instructable controleren op fouten. Het moet een stuk makkelijker te lezen en te ziften door middel van de informatie. Ziet u enkele nieuwe stappen ook

Doen je absoluut hebt geen idee wat uw medewerkers zijn, terwijl ze lijken te werken op het web? Bent u bezorgd dat uw medewerkers tijd te op hun systemen verspillen zijn door kijken naar video's op YouTube en tijd doorbrengen op Facebook? Nou, kunne

cybermisdaad geworden welig tierende stelen tegenwoordig belangrijke informatie en identiteit. Hoewel inspanningen zijn gedaan door softwarefabrikanten om gebruikers te beschermen worden aangevallen door cybercriminelen, kunnen deze mensen vinden van

RFID, contactloze, NFC of wat u ook wilt noemen, was een spel-wisselaar als het ging om Credit- en debetkaart kopen. Dit jaar, lanceerde Transport for London, die lopen van de metro en de bussen in de hoofdstad van de UK, contactloze betaling naast d

Dit project allemaal begon toen ik besloot dat ik maken van mijn gebroken NES wilde, ja gebroken (ik zou dit nooit doen om een werkende één) in een HTPC. Voorafgaand aan dit alles had ik een xbox 360 gebruikt uitsluitend voor het streamen van films e

Als onderdeel van mijn zonne-aangedreven huis heb ik een drinkbaar waterpomp om water te voorzien wanneer onze water utility niet beschikbaar is. Ik heb ook geïmplementeerd controle van de snelheid van de pomp aan te passen voor de stroom zodat de en

De Internet of Things (IoT) verwijst naar het groeiende netwerk van fysieke voorwerpen die functie een IP-adres voor de internet-connectiviteit en de communicatie tussen deze objecten en andere Internet-enabled apparaten en systemen. In dit instructa

Introdution:Mijn dochter moest geven een presentatie op school over een dier. Haar grootvader is een imker, dus de keuze duidelijk was: zij sprak over bijen. Ze kreeg een heleboel dingen van haar opa, met inbegrip van een kleine kolonie van bijen in